DDoS(DoS)なんかに負けないぞ!!

〜 クラウドをうまく活用したDDoS(DoS)攻撃の撃退方法 〜

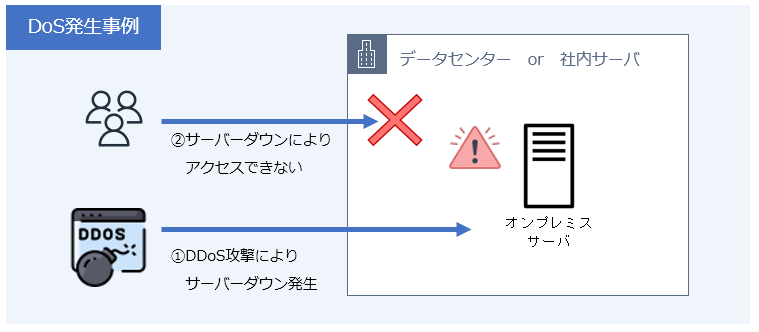

事例:オンプレミス環境のWebサーバがDDoS(DoS)攻撃を受けている

DDoS(DoS)攻撃とは?

DDoS(DoS)とは、Webサイトに対して、短時間に大量のアクセスが送られることにより、

Webサーバの想定キャパを超えるリクエストを処理しきれず負荷が高くなった結果、

通常のアクセスが不可能になったり、リクエスト結果が返ってこなくなるWeb攻撃です。

Webサーバの負荷が限界を超えた場合は、サービス停止やサーバーダウンも発生します。

オンプレミスのDDoS(DoS)攻撃対策

オンプレミス環境のWebサーバが、DDoS(DoS)攻撃に対して取れる策はいくつかあります。

- 想定外の大量アクセス(サーバ負荷)に耐えられる様、CPUやメモリなどのスペックをUPさせる。

- DDoS(DoS)攻撃の送信元IPアドレス(国単位IP or 個別IP)に対する

アクセスの拒否設定を追加する。

デメリット:

DDoS(DoS)攻撃に備えてスペックをUPした場合、一時的にはサーバ負荷に耐えることが可能です。

ですが、DDoS(DoS)攻撃自体を防いでいるわけではないため、より大量のアクセスが発生した場合、

対策がイタチごっことなりランニングコストが上がる結果、サイト運営の売上利益・コストパフォーマンスが低下、さらには、サイト運営自体の継続が困難になります。

特定の国単位のIPアドレスやDDoS(DoS)攻撃の送信元である個別IPアドレスに対して、

サーバー側でアクセスの拒否対象として設定すれば、攻撃自体を防ぐことはできます。

ただし、同じIPアドレス帯からアクセスしてくる一般ユーザからのアクセスも拒否するため、

サイト運営としての機会損失に繋がる場合もあります。

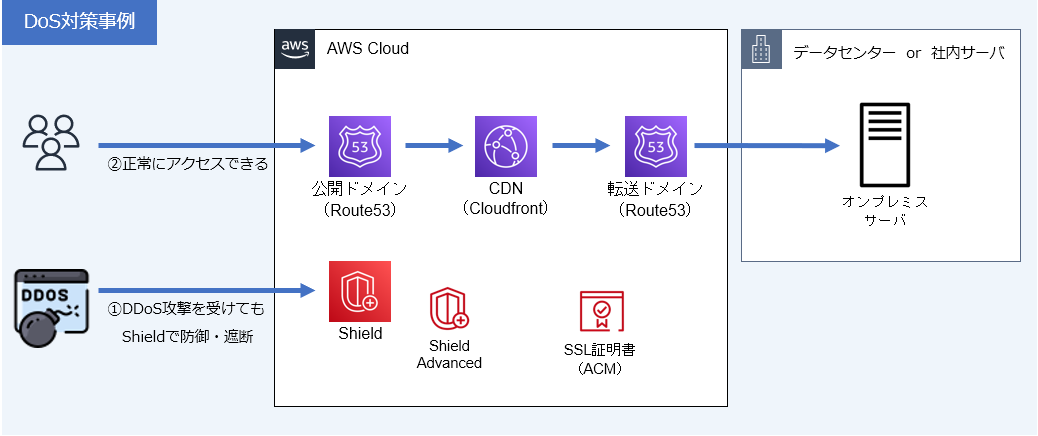

クラウドを活用したDDoS(DoS)攻撃対策

弊社では、AWSクラウドをうまく活用(いいとこ取り)して、オンプレミス環境の構成を変えずに

DDoS(DoS)攻撃に対する恒久的な対応と、DDoS攻撃に伴う損失の軽減実現を提案しています。

今回の対策事例では、

オンプレミスのWebサイトに割り当てているドメインをAWSの公開ドメインに移管し、

AWS側からオンプレミスのWebサイトに転送するためのドメインを新規で発行・割り当てる形となります。

公開ドメインと転送ドメインの間にはCDNサービスを設けることで、

AWS内部にWebサイトのキャッシュが保持されるため、

キャッシュされたアクセスに対しては、オンプレミスのWebサイトにアクセスを

転送することなくAWSからレスポンスを行います。

オンプレミスのWebサイトは、AWSがキャッシュしていないアクセスのみが転送されるため、

サーバ負荷の軽減も期待できます。

主に活用するAWSサービス:

-

- AWS Shield Standard

- AWSアカウントを登録すれば無料で使えるDDoS(DoS)攻撃の防御サービスです。

メリット:DDoS攻撃の自動で検知し、Webサーバへのアクセスを遮断する。

課 題:無料枠のため、DDoS攻撃のアクセスに対する従量課金は発生する。

-

- AWS Shield Advanced

- 追加料金(有料)で使えるDDoS(DoS9攻撃の防御サービスです。

メリット:DDoS攻撃のアクセスに対して発生する従量課金分は請求されない。

課 題:ひと月3,000USDの定額制、かつ、1年間のサブスクリプション契約が必要。

-

- Route53(DNS)

- AWSサービス内のWebサイトのドメインを登録・管理するサービスです。

メリット:ドメイン取得からドメイン登録設定までが簡単に実施できる。

課 題:有料サービスしか選べないこと。(無料枠が存在しない)

-

- AWS Certificate Manager(ACM)

- AWSサービス内のWebサイトに対するSSL証明書を発行・管理するサービスです。

メリット:有効期限の自動更新が可能。外部のSSL証明書の取り込み・移管も可能。

課 題:無料枠で提供される証明書は、ドメイン証明のみ。

-

- Cloudfront(CDN)

- AWSサービス内のWebサイトに対するCDNを提供するサービスです。

メリット:CDNにより、レスポンス性能の向上とオンプレミス自体のサーバ負荷が軽減。

課 題:設定・運用に関する知識が必要。(誰でも簡単に設定できる訳ではない)